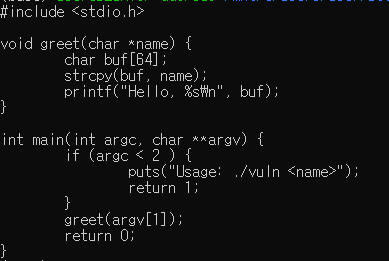

어떤 프로그램 리눅스에서 소스를 빌드를 하다가 흔히 만나는 오류 중 하나가 있다.undefined reference to `__memset_chk'bof 와 같은 메모리 관련 취약점을 막기 위해 gcc 같은 컴파일러에서 제공하는 보호기법소스코드에서 잠재적인 취약점을 탐지하고 런타임에 추가 검사를 통해 보안 향상을 한다.bof가 감지되면 프로그램을 종료한다. Fortify의 동작 방식은 buffer overflow가 발생할 때 감지할 수 있는 특정 C 라이브러리 함수의 향상된 버전을 제공하는 방식으로 작동한다. strcpy, memcpy, sprintf, memset, fprintf 등의 함수를 사용하면 컴파일 과정에서 __strcpy_chk, _-memcpy_chk로 변경한다.취약한 함수가 호출되면 fo..